Jaanuari lõpul sattus üks Eesti ettevõte lunavararünnaku ohvriks ja selle tulemusel krüpteeriti firma tööarvuti sisu ning nõuti raha.

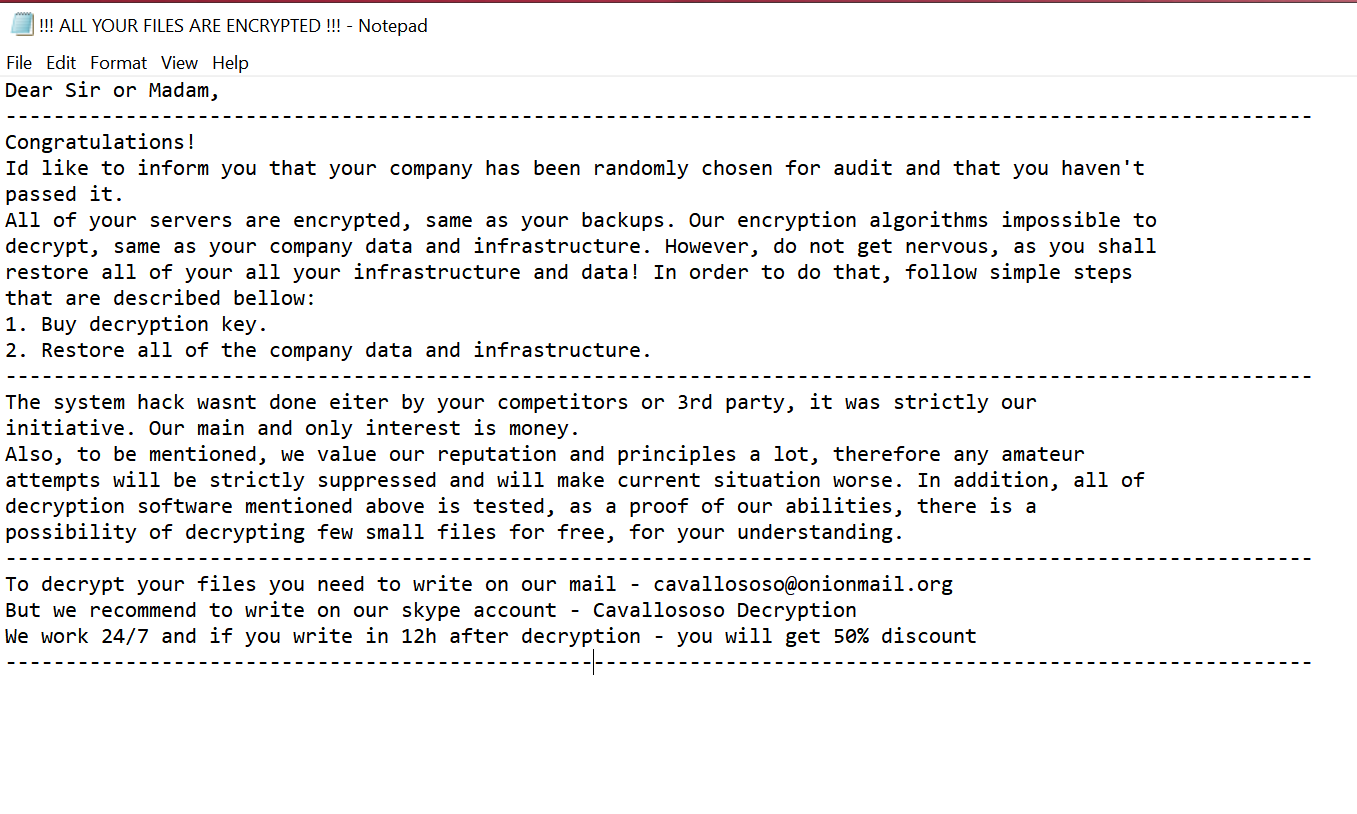

Kuidas reageerida, kui töötaja avab hommikul arvuti ja avastab, et kõik failid on krüpteeritud ning ainsana on lahti jäetud tekstifail, kus häkker irvitab: “Teie süsteemi ei häkkinud konkurendid või mõni kolmas osapool, see oli puhtalt meie enda initsiatiiv. Meie peamiseks huviks on raha.”

Just selline selline olukord leidis aset möödunud kuu lõpus ühes Eesti firmas. Riigi infosüsteemi ameti küberintsidentide käsitlemise osakonna (CERT-EE) infoturbe eksperdi Joosep Sander Juhansoni sõnul viitab kiri, et antud rünnaku taga võis olla rühmitus nimega Zeppelin.

“CERT-EE-le teavitatud lunavarajuhtumitest valdav osa on toime pandud kaugtööprotokolli (RDP) kaudu. Pandeemia tõttu on kodus töötamine saanud loomulikuks ning ettevõtted peavad võimaldama töötajatel tööasjadele ligi pääseda kodust. Alati ei ole seda võimaldavad lahendused turvaliselt seadistatud,” kommenteeris Juhanson.

Kurjategijad otsivad sihtmärke

Ta selgitas, et kurjategijad skännivad ööpäevaringselt internetis toimuvat ning kui nad leiavad uuendamata tarkvaraga sihtmärgi, siis proovivad nad selle kaudu serveritesse pääseda. “Iga ettevõte peaks teadma, millised lahendused on tal veebis kõigile kättesaadavad,” sõnas Juhanson.

Rakendada tuleks mitmikautentimist (MFA) seal, kus see on võimalik ning panna paika kindel tarkvara uuendamise kord. “Nii kui mõni turvanõrkus tuleb avalikuks, hakkavad kurjategijad otsima seadmeid, mis seda kasutavad. Soovitus on ka rakendada VPNi kui see vähegi võimalik on, siis tuleks piirata vähemalt IP-põhiselt ligipääs sellistele teenustele nagu kaugtöölaua protokoll,” märkis ta.

Kui skännimise tulemusel leitakse tarkvara, mis on uuendamata ja millel on avalikkusest läbi käinud turvanõrkus või mida ei kaitse parool, siis proovivad kurjategijad kohe selle kaudu seadmetesse pääseda. See ei puuduta ainult isiklikke tööarvuteid ja servereid – kurjategijad võtavad üle nutikaid külmkappe, kaameraid ja kliimaseadmeid ehk kõike, mida võimalik.

“Siis ei ole eesmärk läbi viia lunavararünnak, vaid teenustõkestusrünnaku jaoks kasutatava võrgustiku kasvatamine. Põhimõtteliselt luuakse pahavaraga nakatanud seadmete armee, mida siis saadetakse sihtmärke ründama. Ja sellesse armeesse sobib iga seade, mis on netti ühendatud,” kirjeldas Juhanson.

Kuidas rünnakute eest kaitsta?

Kaugtöö jaoks vajalike teenuste püsti panekul tuleb arvestada, et VPN maandab oluliselt tõenäosust sattuda rünnaku ohvriks. “Soovitan kasutada lisaks MFA-d ehk mitmikautentimist. See muudab eduka rünnaku korraldamise raskemaks, sest ründaja peab lisaks saavutama kontrolli kolmanda füüsilise seadme üle. Üldjuhul tähendab see, et pätid peavad kontrollima lisaks arvutile ka nutiseadet,” tõi Juhanson välja.

“See aga muudab ründamise liiga keeruliseks ja kalliks ning tõenäoliselt otsitakse lihtsamat sihtmärki. Lisameetmena soovitan sätestada teenustele ka maksimaalne läbikukkunud autentimiste arv, pärast mida peab üritaja ootama teatud aja, enne kui saab uuesti proovida sisse logida,” lausus ta.

“Mis kindlasti ei paku kaitset, on väiksed muudatused teenuse profiilis nagu standard port. Kahe hiljutise juhtumi põhjal võib väita, et see meede pikendab seadme eluiga vaid ca 36 tundi. Üks Eesti ettevõtte, mis lõi haigele töötajale RDP ühenduse, sai kahe päeva pärast pihta õnnestunud lunavararünnakuga ning ettevõtte andmed krüpteeriti. Ettevõte, mis seadistas standard pordile ajutise RDP ühenduse serveriga, sai vähem kui 12 tunni möödudes lunavararünnakuga pihta – järgmisel hommikul avastati ettevõtte failid krüpteerituna,” kirjeldas Juhanson.

Ta toonitas, et netist faile alla laadides peab samuti ettevaatlik olema. “Rünnaku läbiviimiseks on kurjategijal vaja ligipääsu ohvri arvutisse, enamasti see saavutatakse kas läbi aukliku tarkvara või kehvasti seadistatud süsteemi. Aga on ka juhtumeid, kus inimene laeb alla pahavaraga nakatatud faili,” märkis ta.

“Lunavararünnakute vastu aitab kõige enam ennetus. Tuleb ära teha kodutöö – varundada andmeid ja neid hoiustada põhisüsteemist eraldatult. Regulaarselt uuendada tarkvara ning internetti käivate teenuste puhul rakendada eelnevalt mainitud meetodeid nagu VPN, MFA või IP-piirangud. Ei tasu jääda lootma, et intsidendi järgselt avastatakse viis andmed dekrüpteerida,” lisas Juhanson.

Kuidas tegutseda, kui oled sattunud lunavararünnaku ohvriks?

Kui seade on nakatanud, siis tasub see võrgust ja serveritest lahti ühendada, et peatada pahavara edasine levik.

Info tuleks saata CERT-EE-le, seda kas läbi veebilehe või saates e-kirja cert@cert.ee aadressile. CERT-EE nõustab ohvreid, analüüsib pahavara ja uurib, kas lunavararünnakuks kasutatud pahavara on juba lahti murtud.

Selliste juhtumite puhul on oluline selgitada välja, kuidas ründaja süsteemile ligi pääses. Vastasel juhul lööb äike uuesti samasse kohta. Lisaks tasuks igal juhul alustada puhtalt lehelt ehk täieliku reinstalliga ja päästetud andmed sinna keskkonda lisada – kunagi ei saa kindel olla, et ründaja ei jätnud mõnd avastamata tagaust süsteemi.