Geeniuse toimetust tabas mõne päeva eest küllaltki kaval õngitsusrünnak, mis peitus Zone.ee veebimajutaja nime taha. Oixio ekspert selgitas selliste katsete tausta.

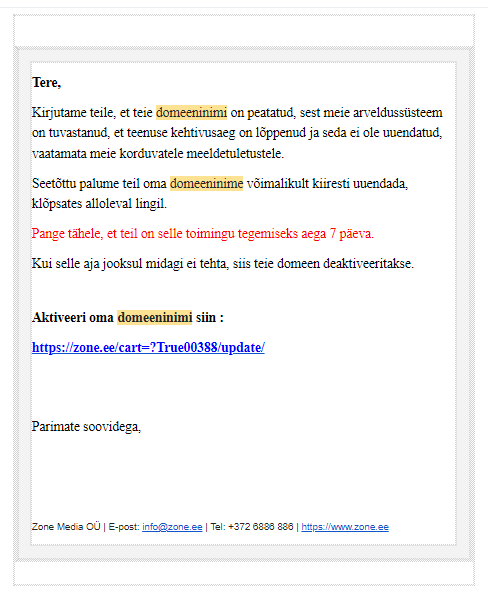

Geeniuse postkasti nädalavahetusel potsatanud meil ei andnud esmapilgul eriti mõtlemisaega. Adekvaatses eesti keeles kirjutatud teade tegi selgeks, et Geenius.ee domeeni kehtivus on aegunud ning “korduvatele meeldetuletustele” pole reageeritud. Selleks, et see taastada – ja ettevõtte jaoks elutähtis veebileht taas tööle panna – pidi suunduma meilile lisatud lingile.

Sealjuures oli teade kujundatud nii, nagu tulnuks see Eesti ühelt suuremalt veebimajutajalt Zone.ee-lt. Eelmainitud link oli samuti maskeeritud Zone.ee portaali omaks. Ainus märk, mis sealjuures pettusest aimu võis anda, kuid ka sama kergelt kahe silma vahele jääda, oli saatja Lähis-Ida nimega meiliaadress.

Ligi pooled rünnakud on edukad

Oixio küberturbe ärisuuna juht Andres Vallistu nentis, et sellisel juhul on tegemist klassikalise õngitsusmeiliga. “Õngitsusrünnakud on täna üks levinum ründeviis,” sõnas ta. RIA küberintsidentide raportis on märgitud, et mõjuga intsidente oli eelmisel aastal kokku 2672, millest oli 1206 – suisa 45 protsenti – on õnnestunud õngitsusrünnakud.

“Sarnaseid õngitsusrünnakuid viiakse tihti läbi paljude teiste tuntud teenusepakkujate “mütside” alt,” hoiatas ekspert. “Näiteks on veel levinumad PPA, Omniva, SEB, Okidoki, Microsoft, Google, DHL, Amazon ja teistetuntud globaalsete ning kohalike teenusepakkujate nimel korraldatud õngitsuskampaaniad.”

Mis on eesmärk?

Vallistu sõnul võib ründajatel olal erinevaid motiive. Tihti proovitakse varastada ohvri kasutajanime ja parooli, mida loodetakse omakorda kasutada ettevõtte süsteemidele juurdepääsuks. “Siinkohal on eriti oluline, et kõik kasutatavad paroolid oleksid alati erinevad,” rõhutas ta. “Vastasel korral võib juhtuda, et ründaja pääseb saagiks langenud ohvri parooliga ligi erinevatele veebilehtedele ja ettevõtte süsteemidele nii töö- kui eraelus.”

Teisel juhul võidakse üritada nakatada kasutaja arvuti pahavaraga. Ettevõtete puhul võidakse pantvangi võtta ning krüpteerida andmed kasutaja arvutis või laiemalt ettevõtte võrgus. “Antud näite puhul võis lingi taga olla ka pahavara, mille hooletu kasutaja oleks võinud omale arvutisse lahti lasta.”

Teistsugused õngitsusrünnakud on aga laiali saadetud krediitkaardi andmete hankimiseks. “Alles hiljuti said paljud Okidoki kliendid petta, kus müüjaga võeti ühendust WhatsApp-i teel ja avaldati soovi tema pakutavat kaupa soetada,” kirjeldas ekspert. “Lepiti kokku, et ostja tasub deposiidiga. Ostjana esinev kelm saatis seejärel müüjale lingi, mis paistis logo järgi olevat seotud Okidoki keskkonnaga ja palus müüjal raha saamiseks enda krediitkaardi andmed sisestada. Seejärel sai müüa teate, et sisselogimine ei õnnestunud ja nii oligi müüa oma rahast ilma jäänud.”

Tasub teada anda

“Kõige parem viis on taolisi ründeid ennetada – rakendada ettevõttes korralik rämpspostitõrje, kanda hoolt, et ettevõtte töötajate küberhügieenitase on piisav ning rakendada ettevõttes turvaseiret,” rõhutas Vallistu.

“Kui taolisi õngitsuskirju postkastis märgata, siis loomulikult ignoreerida kirjas olevat üleskutset ja informeerida oma ettevõtte IT osakonda,” lisas ekspert. “Alati võib teavitada ka riigi küberkaitsekeskust CERT-EE’d, kes jälgib ja lahendab Eestis toimuvaid küberintsidente ja on võimeline taolisi ründeid tõkestama.”